Die Hash -Funktion ist eine diskrete, aber wesentliche technische Komponente von Blockchains. Haben Sie jemals davon gehört, insbesondere im Zusammenhang mit Bitcoin, aber was bedeutet dieser Begriff wirklich? Durch die Vereinfachung verwandelt eine Hash -Funktion Daten irreversibel in eine Reihe von Figuren und Buchstaben. In Blockchain -Netzwerken wie Bitcoin spielen diese Funktionen eine zentrale Rolle und gewährleisten Sicherheit, Transparenz und Unveränderlichkeit. Zu verstehen, wie sie funktionieren und warum sie im Universum der Kryptowährungen so wichtig sind, ermöglicht es, die Essenz der Blockchain zu erfassen.

Inhaltsverzeichnis

Was ist eine Schlupffunktion?

Eine Hash -Funktion ist eine mathematische Funktion, die einen Datensatz mit variabler Größe (Text, Datei usw.) in eine feste Längenkette umwandelt, die als " gehackt " bezeichnet wird. Dieser einzigartige digitale Abdruck wird verwendet, um den Inhalt sicher zu identifizieren. Bitcoin verwendete SHA-256- Funktion alle Daten in eine 64-Charakter-Kette. Es verdankt seinen Namen "SHA" für den sicheren Hash -Algorithmus und "256" für die Länge des digitalen Abdrucks, d. H. 256 Bit (oder 64 Zeichen in Hexadezimal). Diese Funktion erstellt eine einzelne Signatur für jeden Eintrag, sodass jeder Versuch, Daten zu verarbeiten, leicht erkennbar ist.

Beispiel für den Betrieb einer Hash -Funktion

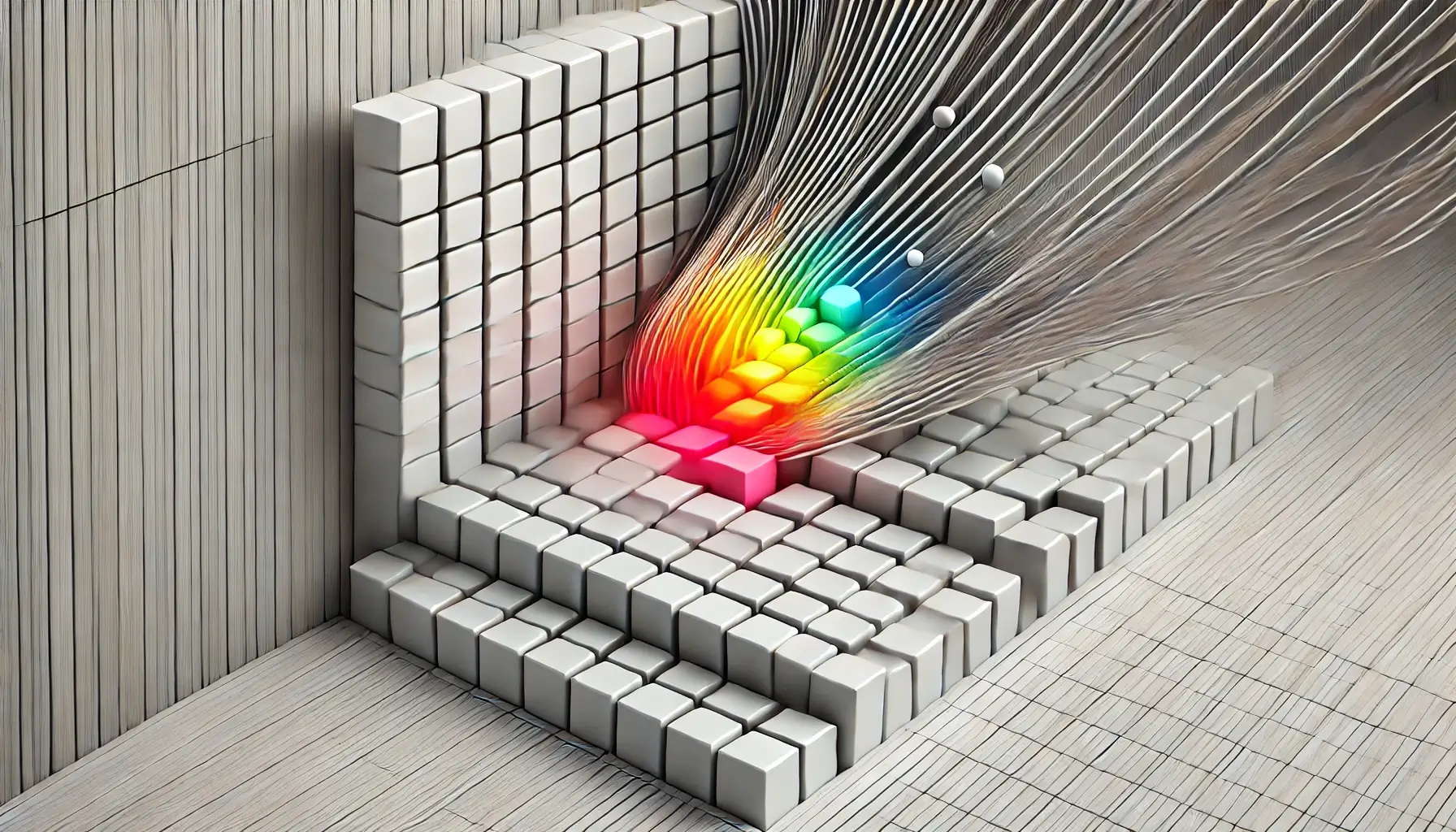

Stellen Sie sich vor, Sie haben das Wort " Blockchain " geschrieben. Die Hash -Funktion nimmt dieses Wort auf und verwandelt sich durch mehrere Phasen komplexer Berechnungen jeden Buchstaben und jeden Charakter in eine Reihe von Figuren und Buchstaben wie "7D96deddc3e ...". Diese Schritte umfassen Operationen wie Ergänzungen und Multiplikationen, die jedes Zeichen entsprechend einer gut definierten Sequenz transformieren, aber ohne die genaue Funktion unmöglich zu erraten.

Dieser Transformationsprozess erzeugt einen digitalen Abdruck oder " Hash ", das für das Wort "Blockchain" einzigartig ist. Unabhängig von der Länge oder dem Inhalt dieses Anfangsworts wird das Endergebnis immer eine feste Längekette sein. Was diesen Prozess besonders sicher macht, ist, dass, wenn Sie sogar einen Buchstaben im Startwort ändern, wie von "Blockchain" zu "Blockchains", die generierte Sequenz völlig unterschiedlich sein wird. Diese radikale Änderung des Ergebnisses für eine kleine Modifikation im Eintrag garantiert die Integrität der Daten, da selbst eine winzige Anpassung sofort sichtbar wäre.

Die Schlüsselmerkmale einer Hash -Funktion

Determinismus

Ein wesentlicher Aspekt einer Hash -Funktion ist sein Determinismus: Der gleiche Eintrag erzeugt immer denselben gehackten. Diese Eigenschaft ist grundlegend für die Überprüfung von Transaktionen in Bitcoin.

Effizienz

Die Hash -Funktionen müssen schnelle und geringe Ressourcen sein, was es ermöglicht, große Datenmengen in minimaler Zeit zu verarbeiten.

Widerstand gegen Kollisionen

Die Hash -Funktion soll verhindern, dass zwei verschiedene Einträge das gleiche Ergebnis erzielen, ein Phänomen namens "Kollision". Es gelingt ihr, komplexe mathematische Operationen anzuwenden, die jedes so einzigartig wie möglich gehackt machen. Selbst wenn einige Datenkombinationen theoretisch ein identisches gehacktes Produkt erzeugen könnten, verwenden Algorithmen wie SHA-256 (in Bitcoin verwendet) eine Reihe von Kombinationen, die so hoch sind, dass es praktisch unmöglich wird, zwei Einträge zu finden, die genau das gleiche Ergebnis erzielen. Dank dieses "Widerstands gegen Kollisionen" hat jede Transaktion oder gegebene Transaktion ein einzigartiges Hacked, was die Zuverlässigkeit und die Integrität von Informationen über die Blockchain gewährleistet.

avalanche

Eine kleine Änderung der Eingabedaten muss zu einer radikalen Änderung der gehackten Veränderungen führen. Durch die Änderung eines Briefes ändert sich die endgültige gehackte, wodurch sich die zusätzliche Sicherheit vollständig gewährleisten.

Die Rolle der HAP-256-Hash-Funktion im Bitcoin-Netzwerk

Im Bitcoin-Netzwerk spielt die SHA-256-Hashess in mehreren Phasen der Validierung und Sicherungsprozess der Transaktionen eine wesentliche Rolle. Es greift in die Erstellung von Bitcoin -Adressen, die Sicherung von Transaktionen und die Validierung von Blöcken ein, wobei jeder Schritt entscheidend ist, um die Integrität des Systems zu gewährleisten.

Sicherheit der Transaktionen: Ein einzigartiges Hacking für jeden Vorgang

Jede im Bitcoin-Netzwerk durchgeführte Transaktion wird dank SHA-256 gehacktes Hacked Dieser Hash -Prozess verwandelt den Inhalt einer Transaktion (z. B. Informationen zu den Mengen und Senden von Adressen) in eine feste Zeichenfolge. Dies garantiert, dass jede Änderung, sogar winzig, in der Transaktion (z. B. eine Adresse oder Menge) ein völlig anderes gehacktes erzeugt würde, was eine versuchte Fälschung leicht zu identifizieren macht. Der so erzeugte Hash gewährleistet die Unveränderlichkeit und Sicherheit der in der Blockchain aufgezeichneten Transaktionen .

Schaffung einer Bitcoin -Adresse: vom privaten Schlüssel zum öffentlichen Schlüssel, dann zur Adresse

Die SHA-256-Hash-Funktion greift auch in die Erstellung von Bitcoin-Adressen und stellt die Anonymität und Sicherheit des Benutzers sicher. Der Prozess beginnt mit einem privaten Schlüssel, den nur der Bitcoin -Inhaber hat. Dieser private Schlüssel wird dann mit einem kryptografischen Algorithmus . Um die Sicherheit zu stärken, beinhaltet dieser öffentliche Schlüssel die Hhacha-256-Hash-Funktion und dann durch eine andere Hash-Funktion namens Ripemd-160 . Das Endergebnis ist die Bitcoin -Adresse, mit der der Inhaber Mittel empfängt. Dank der Doppelklappe ist es fast unmöglich, den privaten Schlüssel von der öffentlichen Adresse und so einen starken Schutz für Benutzer zu gewährleisten.

Weitere Informationen hier

Arbeitsnachweis (Proof of Work): Validierung und Sicherheit von Blöcken

Der Nachweis der Arbeit ( Proof of Work ) ist ein zentraler Mechanismus, um das Bitcoin -Netzwerk zu sichern. Dieser Prozess basiert auf der Arbeit von Minderjährigen, die die Transaktionen validieren, indem sie in Blöcken gruppieren. Ziel ist es, einen "gehackten" (einen einzigartigen Code, der von der Hauchage-Funktion SHA-256 erstellt wurde) zu finden, die einem bestimmten Zustand entspricht. Diese vom Netzwerk festgelegte Bedingung ist, dass der Hacked mit einer bestimmten Anzahl von Nullen beginnen muss. Je mehr Nullen es gibt, desto schwieriger ist es, diese gehackten zu erzeugen, da es mehrere Tests erfordert.

Um erfolgreich zu sein, passen Minderjährige einen Parameter mit dem Namen "Nuncio" an. Der Nuncio ist eine Zahl, die Minderjährige jeden Versuch modifizieren, ein Hacken gemäß den Kriterien zu erhalten. Durch das Modifizieren des Nuncio und das Neuberechnung des Hacked testen die Minors unterschiedliche Kombinationen, bis wir das Hacked finden, das mit der Anzahl der Null beginnt.

Dieser Forschungsprozess garantiert die Netzwerksicherheit. Wenn jemand einen Block änderte (zum Beispiel durch Ändern einer Transaktion), würde sich der Block Chince vollständig ändern und den Rest der Kette ungültig machen. Jeder validierte Block ist mit dem vorhergehenden Block mit dem gehackten Block verknüpft und bildet eine sichere und unveränderliche Kette, daher der Begriff "Blockchain".

Zusammenfassend: ein von Hash gesicherter Netzwerk

Die SHA-256-Hash-Funktion ist wichtig, um Transaktionen, Adressen und Blöcke im Bitcoin-Netzwerk zu sichern. Durch die Gewährleistung der Authentizität von Transaktionen und den Schutz privater Schlüssel und die Fälschung von Blöcken ermöglicht SHA-256 Bitcoin, selbst in einer dezentralen Umgebung sicher und zuverlässig zu arbeiten.

Die Grenzen einer Hash -Funktion

Potenzielle Schwachstellen

Obwohl die Hash -Funktionen sicher sind, sind sie nicht immun gegen mögliche Mängel, insbesondere angesichts der wachsenden Berechnungsmächte.

Steigerung der mathematischen Komplexität

Angesichts der Zunahme der Rechenleistung ist es notwendig, noch komplexere Hash -Algorithmen zu entwickeln, um zukünftigen Bedrohungen, insbesondere solchen aus Quanteninformationen .

Die Zukunft der Hash -Funktionen in Blockchains

Auf dem Weg zu Hash -Funktionen, um die Quantum -Informatik entgegenzuwirken

Quantencomputer könnten in naher Zukunft die Sicherheit von Hash -Funktionen in Frage stellen. Forschung ist im Gange, um diese Risiken vorwegzunehmen und Lösungen anzubieten.

Innovationen im Hash und ihre Auswirkungen auf die Blockchain

Neue Algorithmen, die speziell für Blockchains entwickelt wurden, zielen darauf ab, die Sicherheit zu optimieren und gleichzeitig den Energieverbrauch zu reduzieren und so zu einer haltbareren Blockchain beizutragen.

Schlussfolgerung: Die Wichtigkeit einer Hackfunktion für die Zukunft der Blockchain

Die Hash -Funktionen sind die Grundlage für die Sicherheit von Blockchains und ermöglichen es, Netzwerke wie Bitcoin zu existieren und zu gedeihen. Ihre Effizienz und Robustheit gewährleisten die wesentliche Sicherheit in der Welt der dezentralen Finanzen, wo das Vertrauen von wesentlicher Bedeutung ist.

FAQ in der Hash -Funktion

Was ist eine Schlupffunktion? Eine Hash -Funktion ist ein Algorithmus, der Daten in eine eindeutige Zeichenfolge umwandelt, wodurch das Original fast unmöglich ist.

Wie wird die Hash -Funktion in Bitcoin verwendet? Es sichert Transaktionen, validiert die Blöcke und ermöglicht es Ihnen, sichere Bitcoin -Adressen zu erstellen.

Was ist SHA-256? SHA-256 ist eine von Bitcoin verwendete Hash-Funktion, um eine optimale Sicherheit zu gewährleisten. Es erzeugt gehackte 64 eindeutige Zeichen für jede Transaktion.

Warum ist die Hackfunktion für die Sicherheit der Blockchains von entscheidender Bedeutung? Es garantiert die Datenintegrität und ändert sich in der Blockchain, die vom Netzwerk sofort erkennbar ist.

Investitionen in Kryptowährungen sind riskant. Crypternon konnte weder direkt oder indirekt verantwortlich gemacht werden, weil nach der Nutzung einer Eigenschaft oder eines Dienstes, die in diesem Artikel vorgelegt wurden, Schäden oder Verluste verursacht haben. Investitionen mit Kryptowährungen sind von Natur aus riskant. Die Leser müssen ihre eigenen Forschungen durchführen, bevor sie Maßnahmen ergreifen und nur innerhalb der Grenzen ihrer finanziellen Kapazitäten investieren. Dieser Artikel stellt keine Anlageberatung .

Bestimmte Links dieses Artikels sind verbunden, was bedeutet, dass wir, wenn Sie ein Produkt oder registrieren Sie sich über diese Links, eine Provision von unserem Partner einholen. Diese Provisionen schulen keine zusätzlichen Kosten für Sie als Benutzer und einige erlauben sogar Werbeaktionen.

AMF -Empfehlungen. Es gibt keinen garantierten hohen Ertrag, ein Produkt mit hohem Leistungspotential impliziert ein hohes Risiko. Dieses Risiko muss mit Ihrem Projekt, Ihrem Anlagehorizont und Ihrer Fähigkeit übereinstimmen, einen Teil dieser Einsparungen zu verlieren. Investieren Sie nicht, wenn Sie nicht bereit , alle oder einen Teil Ihres Kapitals zu verlieren .

Um weiter zu gehen, lesen Sie unsere Seiten für rechtliche Hinweise , Datenschutzrichtlinien und allgemeine Nutzungsbedingungen .